Endpoint Security Lösungen

Sichern Sie Ihr Kerngeschäft vor Cyberbedrohungen ab

- Kompletter Schutz für Workstations, Server und Mobilgeräte

- Modernste Technologien zur Abwehr von Ransomware, Exploits und Co.

- Zentrale und einfache Verwaltung der Clients

Integrierte Lösungen zum Schutz Ihrer Endgeräte

Die empfindlichsten Stellen Ihrer Systeme sind die Arbeitsplätze Ihrer Mitarbeiter. Wo Anhänge geöffnet, Passwörter eingegeben und sensible Daten bearbeitet werden. Die Server, die Verbindungen über das ganze Netzwerk hinweg herstellen. Und Smartphones, die mit Ihren Mitarbeitern täglich ein und aus gehen. Unsere Endpoint-Security-Lösungen schützen Ihre Unternehmenswerte genau dort.

- Abwehr von Cyber-Angriffen

- Schutz vor Malware

- Sichere E‑Mail-Kommunikation

- Policy Management

- Gateway Security

Netzwerk einfach verwalten

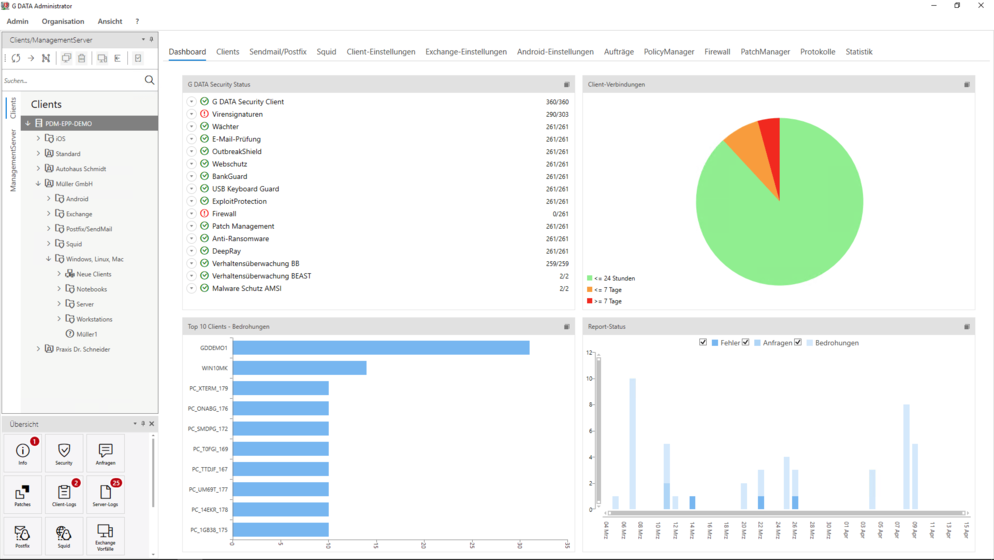

Im G DATA Administrator finden Sie sich sofort zurecht. Die intuitiv zu bedienende Oberfläche ermöglicht es Ihnen, Clients zu konfigurieren, Zugriffe zu regeln und vieles mehr.

- Behalten Sie die Sicherheit des gesamten Netzwerks im Blick

- Fügen Sie neue Clients ganz einfach per Active-Directory-Anbindung hinzu

- Lassen Sie sich wichtige Sicherheitsmeldungen per E‑Mail zuschicken

- Treffen Sie Einstellungen für einzelne Clients oder ganze Gruppen

- Dank Mandantenfähigkeit können Sie Netzwerke separat verwalten lassen

Antivirus Business

- Sicherheit für alle Endpoints

- Next Generation Schutz-Technologien

- Zentrale Verwaltung

- Mobile Device Management

Optionale Zusatzmodule

- Patch Management

- Mail Server & Proxy Server Security

Client Security Business

- Sicherheit für alle Endpoints

- Next Generation Schutz-Technologien

- Zentrale Verwaltung

- Mobile Device Management

- Anti-Spam

- Firewall

Optionale Zusatzmodule

- Patch Management

- Mail Server & Proxy Server Security

Endpoint Protection Business

- Sicherheit für alle Endpoints

- Next Generation Schutz-Technologien

- Zentrale Verwaltung

- Mobile Device Management

- Anti-Spam

- Firewall

- Policy Manager

Optionale Zusatzmodule

- Patch Management

- Mail Server & Proxy Server Security

Das Risiko

Endpoints als Einfallstor für Cyberkriminelle

Angriffe auf die Geräte, an denen Ihre Mitarbeiter tagtäglich arbeiten, werden immer häufiger und professioneller. Mit Endpoint Security von G DATA minimieren Sie die gefährlichsten Risiken:

- Hohe finanzielle Schäden durch Ransomware-Attacken

- Diebstahl von sensiblen digitalen Daten

- Image-Schäden durch Datenverluste

- Finanzielle Einbußen durch Lahmlegung des gesamten Betriebs

- Schäden durch Sabotage von Informations- und Produktionssystemen

75%

der deutschen Unternehmen waren in den letzten zwei Jahren von Datendiebstahl, Industriespionage oder Sabotage betroffen.*

102 Mrd.

Schaden entstanden deutschen Unternehmen pro Jahr durch diese Angriffe.*

*Quelle: Wirtschaftsschutz in der digitalen Welt, bitkom 2019

Enterprise Mobility Management

Sicherheit für die mobilen Endgeräte in Ihrem Unternehmen

Ihre Enterprise Mobility Management Lösung sollte alle Mobile Devices absichern, die Mitarbeiter in Ihrem Unternehmen nutzen. Darüber hinaus muss die Lösung flexibel sein und zu Ihrer mobilen Infrastruktur passen.

Mobile Security

Vereinfachen Sie sich das Management mobiler Geräte mit unserer integrierten MDM-Lösung. Durch die Installation unserer ausgezeichneten Android-App für Smartphone und Tablet tauchen diese Endgeräte umgehend in der Client-Übersicht Ihres Dashboards auf. Rechte und Diebstahlschutz für iOS- Geräte verwalten Sie ebenfalls bequem über die Konsole.

So hilft Ihnen Mobile Device Management:

- Kontrolle behalten

Ein Dashboard für alle mobilen Endgeräte: Profitieren Sie von einer praktischen Ansicht in Baumstruktur mit Funktionen wie Massenzuordnung von Sicherheitsprofilen und zentralem Management. - Notfallmaßnahmen

Setzen Sie Daten und Kennung von verlorenen oder gestohlenen Geräten remote und von einem zentralen Steuerungspunkt aus zurück. - Kundenspezifische Profile

Implementieren Sie problemlos mehrere kundenspezifische Profile für Funktions‑, Kennungs- und Anwendungsrichtlinien, die verschiedene Sicherheitsstufen widerspiegeln. - Zugriff steuern

Vergeben Sie individuelle Zugriffsrechte auf Medieninhalte und Geschäftskontakte.